「われわれの認識が甘かった」──NTTドコモは9月10日、電子決済サービス「ドコモ口座」を利用した銀行口座からの不正出金について緊急の記者会見を開き、被害者やサービスの利用者に対して謝罪した。非を認めるドコモが頭を下げる一方、当事者のもう片方である銀行の姿はなかった。

「悪意を持つユーザーを排除する仕組みが欠落していた」

「今回の不正利用は、ドコモ口座の作成に当たってドコモ側の本人確認が不十分だったことが原因であると認識している。おわびを申し上げたい」。ドコモの丸山誠治副社長(代表取締役)は会見冒頭で、ドコモのセキュリティ体制に問題があったという認識を示した。

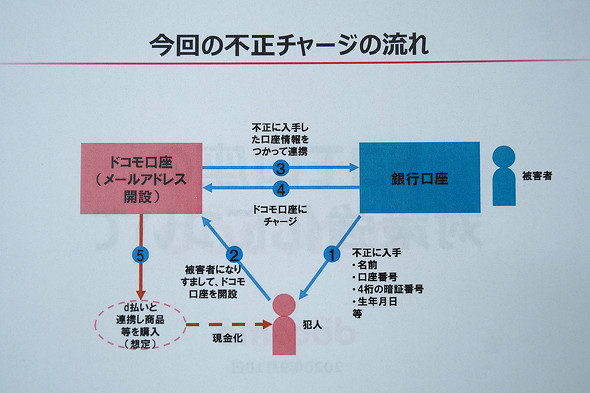

8月から9月10日までの被害件数は、被害が確認された11銀行を合わせて66件。被害総額は1800万円に上る。なぜこのような不正出金が起きたのか、ドコモは図を提示して今回起きたことを順に説明する。

(1)犯人は何らかの手口で「口座番号」「名義」「4桁の暗証番号」「生年月日」などの銀行口座の認証に用いる情報を入手

(2)犯人は被害者に成り済まし、ドコモ口座を開設

(3)不正に入手した口座情報を使ってドコモ口座に銀行口座を連携

(4)犯人が開設したドコモ口座にチャージ

(5)モバイル決済サービス「d払い」と連携して商品などを購入(想定)

この中で、ドコモが自社に問題があると考えたのは主に(2)の「成り済まして口座を開設できる」という点だ。

2011年にサービスを始めたドコモ口座は、当初はドコモ回線を契約するユーザー向けのサービスだった。そのため、ドコモ口座へのログインは回線による認証か、ひも付くドコモ回線へのSMS認証を必須としていた。

しかし、19年10月にキャリアフリー化。ユーザーを増やすべく、ドコモ回線を持っていなくてもメールアドレスのみでアカウントを作れるようにした。これにより、結果的にメールアドレスがあれば他人名義のアカウントをいくらでも作れるようになってしまった。「われわれの認識が甘かった。悪意を持つユーザーを排除する仕組みが欠落していた」と、丸山副社長は振り返る。

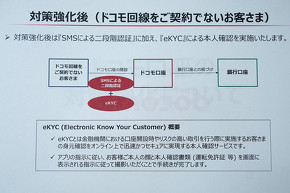

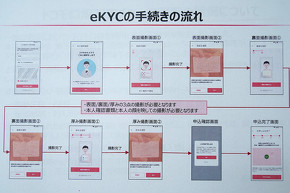

ドコモは再発防止策として「eKYC」(オンラインでの本人確認の仕組み)とSMS認証を必須化する。9月末にもこれらを実装する方針だ。eKYCでは免許証などの本人確認書類を、登録者の顔とともに撮影しアップロードすることを求める。このためこれまでのような任意のメールアドレスによる成り済ましのアカウント開設は難しくなる。

ただ、ドコモ口座側で得た本人確認の情報と、連携する銀行口座のユーザーが同一であるかは確認しないという。同姓同名なら同一人物でなくても口座の連携ができてしまう可能性は残る。

ここで疑問に上がるのは、銀行側のセキュリティ体制だ。「銀行側に問題はなかったのか」という質問が記者から何度か出たが、丸山副社長は「ドコモの本人確認プロセスを正すことがまず重要。その後に(銀行などを含めて)全体的に安全かつ利便性の高い仕組みにしていきたい」として、銀行側の問題については明言を避けた。

明らかにならない銀行側の問題と対策

会見に立ったのはドコモのみで、七十七銀行や中国銀行など、ユーザーに不正出金の被害があった銀行の姿はなかった。

しかし、ネット上では今回の問題が話題になり始めた6日ごろから、銀行側のセキュリティの甘さも指摘されていた。例えば、「リバースブルートフォース」と呼ばれる一種の総当たり攻撃が可能だったのではないかという指摘だ。

被害が確認されている11行の一部では、口座の連携に必要な情報を「口座番号」「名義」「4桁の暗証番号」の3点としていた。このうち名義については、その口座番号に対して振込などを試せば取得できるため、実質的には口座番号と暗証番号の2点で連携できる状況だったとの指摘がある。

通常の総当たり攻撃は口座番号(ID)側を固定し、暗証番号(パスワード)を次々と変えて突破を試みる方法だが、この場合アカウントごとに試行回数に制限をかければ早々には突破されない。一方のリバースブルートフォース攻撃は、暗証番号を固定し、口座番号を次々と変えて突破を試みる方法だ。この場合はアカウントごとに試行回数に制限をかけても意味がない。パスワードが4桁の数字という比較的単純なものだからこそ成り立つ攻撃手法だ。

こうした攻撃が実際にあったのかという質問に対し、ドコモは「銀行側からそのような情報共有は受けていない」と回答。

他にも「被害のあった11行はドコモ口座との連携にCNS(地銀ネットワークサービス)のサービスを利用していたか」という質問も上がったが、「金融機関側の仕組みなので把握していない」(ドコモ)という。地銀ネットワークサービスは、収納企業(決済サービス事業社など)と地方銀行の連携に使う「Web口振受付サービス」を提供する企業だ。これがドコモ口座と銀行の連携に共通で使われていたことが、複数の銀行で被害が出た背景にあったのではないかという旨の質問と思われるが、銀行側が不在のためにこれも会見では明らかにされなかった。

確かに、複数の銀行での不正出金に共通してドコモ口座が使われたという点では、ドコモ口座の本人確認を緩いまま放置していたドコモの責任は大きい。しかし本来は、連携先のサービスのリスク分析をする義務が双方にあるのではないか。

ドコモは「お互いに改善の要望は出し、改善できるところは改善している」とするが、連携先の銀行のセキュリティチェックについて「明らかに問題があるということでなければ基本的に銀行側の仕様に基づく」と話す。逆に今回突かれたドコモ口座の本人確認の甘さについては「不正利用の被害が発生するまでは銀行側から指摘はなかった」とした。

関連記事

からの記事と詳細

https://ift.tt/2FlHCA2

ビジネス

No comments:

Post a Comment